【摘要】这个世界上从来都不缺Android恶意软件,但我们却很少能够遇到像GhostCtrl后门这种功能如此之多的Android安全威胁。根据趋势科技的研究人员透露的信息,这款恶意软件已经更新到了第三代版本,并且最新版还添加了很多特殊的功能,比如说它不仅可以窃取任何种类...

这个世界上从来都不缺Android恶意软件,但我们却很少能够遇到像GhostCtrl后门这种功能如此之多的Android安全威胁。

根据趋势科技的研究人员透露的信息,这款恶意软件已经更新到了第三代版本,并且最新版还添加了很多特殊的功能,比如说它不仅可以窃取任何种类的信息,而且还允许攻击者完全接管目标设备。更重要的是,它还能够做到其他各种非常有意思的事情。可以说是只有你想不到,没有它做不到的。

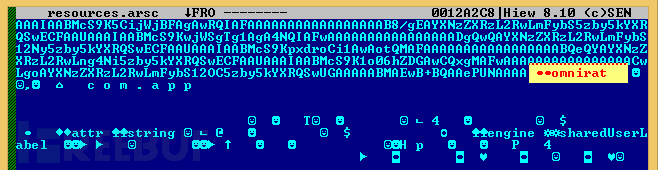

下图位GhostCtrl v3版本中 resources.arsc文件的分析截图,这表明它是一个OmniRAT变种:

GhostCtrl后门的功能

GhostCtrl后门基于多平台OmniRAT,它在暗网市场上的售价约为$25到$75。

它的C&C通信是经过加密的,它所接收到的控制命令中包含活动代码以及DATA对象,这将允许攻击者指定攻击目标以及活动内容,所以对于网络犯罪分子来说,GhostCtrl是一款非常灵活的高度定制化恶意软件。

攻击者可以通过发送远程命令来实时监控目标手机的传感器数据、下载图片并将其设为壁纸、上传某个文件至C&C服务器、给指定号码发送定制化的SMS/MMS消息、以及控制目标手机下载特定文件等等。除此之外,GhostCtrl还可以完成以下几种比较特别的任务:

1. 控制系统的红外发射器;

2. 悄悄录制视频或音频信息;

3. 使用文本转语音功能;

4. 重置某账号的密码,账号可由攻击者指定;

5. 让目标手机播放不同的音效;

6. 终止正在进行的通话;

7. 利用目标设备的蓝牙连接至另外一台设备;

GhostCtrl可以窃取各种有价值的信息,例如:通话记录、手机短信、联系人、电话号码、照片、SIM序列号、定位数据、Android操作系统版本、用户名、Wi-Fi、电池信息、蓝牙、传感器数据、浏览器数据、手机运行的服务进程和壁纸等等。

GhostCtrl如何隐藏自己?

GhostCtrl会将自己伪装成一个合法的热门应用(例如WhatsApp和Pokémon GO)来避免被目标用户发现。

研究人员表示:”当App启动之后,它会对源文件中的一个字符串进行Base64解码,然后得到一个恶意APK文件,随后便会要求用户进行安装。不过,即使用户点击了安装窗口中的取消按钮,该窗口仍然会立即再次弹出。完成了安装之后,APK将会启动一项服务,并让恶意软件的主程序在后台运行。”

GhostCtrl不会在手机桌面上显示图标,而主要的后门功能APK包名为com.android.engine,一般用户都会认为这是一个合法的系统应用,所以不会引起任何的怀疑。除此之外,最新版的GhostCtrl v3还使用了混淆技术来掩盖其恶意活动。值得注意的是,GhostCtrl后门还可以配合Windows平台下的信息窃取型蠕虫RETADUP来实施攻击。

随着移动设备的普及范围越来越广,GhostCtrl的影响范围肯定还会进一步扩大。

本文转载自freebuf原文地址:http://www.freebuf.com/articles/terminal/140916.html

第一福利社

简介:第一资源网特约作者,每日更新宅男福利资源,欢迎关注(www.dyboy.cn)

|

|

▇▇▇▇ 看黃A片网址 928335.com

▇▇▇▇ 看黃A片网址 928335.com

▇▇▇▇ 看黃A片网址 928335.com

|

|

|

|

|

|

▇▇▇ 看淫X片网址 4488469.com

▇▇▇ 看淫X片网址 4488469.com

▇▇▇ 看淫X片网址 4488469.com

|

|

|